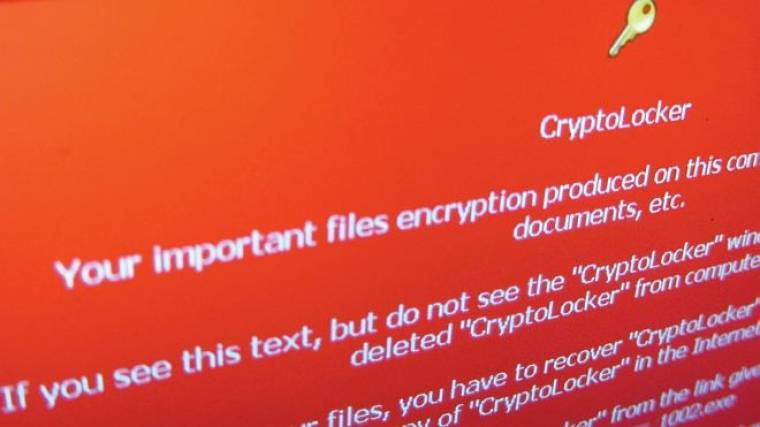

Úgyszólván napi rendszerességgel szerepelnek a hírekben a legrettegettebb, legveszélyesebb és legnagyobb kellemetlenségeket okozó programkártevők, a zsarolóvírusok, amelyek a számítógép megfertőzése után titkosítják az azon tárolt dokumentumokat, a titkosítás feloldásáért pedig általában 200-500 dollár váltságdíjat követelnek a pórul járt felhasználóktól. A zsarolóprogramok tündöklése a hírhedt CryptoLocker három évvel ezelőtti megjelenésével vette kezdetét, azóta e veszélyes vírusok több generációját fejlesztették ki a hackerek, hogy rendkívül hatékony módon pénzt csikarjanak ki áldozataiktól.

Annak ellenére tudnak sikeresen megfertőzni számítógépeket az informatikai bűnözők, hogy a vállalatok többsége ma már többféle védelmi intézkedést - vírusszkenelést, tűzfalat, behatolás-elhárítást, levél- és webszűrést - alkalmaz a kibertámadások ellen. Egy tipikus fertőzési folyamat a Sophos biztonsági cég zsarolóvírusokkal foglalkozó legfrissebb tanulmánya szerint úgy kezdődik, hogy a potenciális áldozat kap egy melléklettel ellátott e-mailt egy valódinak tűnő vállalattól, például egy szolgáltatótól, amely kifizetendő számlát küld a számára. A melléklet beágyazott makrót tartalmazó Word- vagy Excel-dokumentum. Ha a címzett óvatlanul megnyitja azt, a makró automatikusan futni kezd, és a következő műveletek hajtódnak végre.

Először is megpróbálja letölteni a tényleges zsarolóvírust néhány csak átmenetileg létező webcím valamelyikéről. Miután sikeresen letöltötte a a kártevőt, futtatja a zsarolóprogramot, amely kapcsolatba lép a támadó parancs- és vezérlőszerverével, információkat küld a megfertőzött számítógépről, majd letölt egy egyedi titkosítókulcsot. Ezzel a kulccsal titkosítja a gépen és az összes elérhető csatlakoztatott, illetve hálózati meghajtón tárolt dokumentumfájlokat, többek között az Office-dokumentumokat, az adatbázis-állományokat és a PDF-eket. Előfordulhat, hogy törli a Windows automatikusan készülő backup fájljait is, hogy megakadályozza az azok segítségével történő visszaállítást. Ezután üzenetet jelenít meg a számítógép monitorán, amelyben elmagyarázza, miképpen fizethető meg megadott időn belül a dekódoló eszköz elküldéséért cserébe fizetendő váltságdíj, amelyet gyakran bitcoinban kérnek. Végül a zsarolóprogram törli magát, és otthagyja a bajban a felhasználót, aki nem tud hozzáférni titkosított dokumentumaihoz.

Nem csupán e-mailen, hanem feltört weboldalakon elhelyezett kihasználó kód segítségével is fertőződhet a számítógép. Minthogy a felhasználók egyre óvatosabban kezelik a levélmellékletként kapott gyanús Office-dokumentumokat, a Sophos szakértői szerint a kiberbűnözők újabban JavaScript-mellékletekkel is terjesztik a zsarolóvírusokat. Ez a módszer különösen hatékony lehet, mert a Windows alaphelyzetben elrejti a fájlkiterjesztéseket, így például a FILE.TXT.JS név FILE.TXT-ként jelenik meg, eloszlatva a címzett esetleges gyanúját. Ráadásul a Windows a szkriptfájlokhoz papírtekercset ábrázoló ikont rendel, ugyancsak azt az érzetet keltve, hogy ezek az állományok biztosan ártalmatlanok, megnyitásuk nem jár veszéllyel.

Miért ilyen hatékonyak a zsarolók?

Úgy vélik a Sophos szakértői, hogy a zsarolóvírusokkal elkövetett csalások sikerességének egyik fő oka a támadások kifinomultsága, a hackerek profizmusa. Rendkívül rafinált trükkökkel veszik rá a felhasználókat, hogy végrehajtsák a programkártevő futtatásához vezető műveleteket. Így például azt írják a levélben a címzettnek, hogy ha a mellékelt Word-dokumentum kódolása nem megfelelő, aktiválja a makrókat, amihez még részletes útmutatót is mellékelnek.

Emellett azonban szerepet játszik az is, hogy a célba vett vállalatok rendszerében és kultúrájában rengeteg a biztonsági hiányosság. Nem megfelelő a biztonságimásolat-készítési stratégia, nincs valós idejű másolatkészítés, a másolatokat nem biztonságos helyen, offline tárolják. Nem frissítik időben az operációs rendszert és az alkalmazásokat, nem megfelelő a céges alkalmazottak jogosultság-kiosztása, olyanok kapnak adminisztrátori jogokat vagy kiemelt hozzáférést a hálózati meghajtókon lévő fájlokhoz, akiknek nincs erre szükségük a munkájukhoz. Nincsenek, illetve nem kielégítő színvonalúak a biztonságtudatos szemlélet kialakítását célzó tréningek. Nem telepítettek biztonsági rendszereket vagy azokat nem megfelelően konfigurálták. Ugyancsak komoly problémát okozhat a nem megfelelő hálózati szegmentálás, valamint a rendszeradminisztrátorok biztonsági ismereteinek hiányossága.

Azonnali teendők

Mit tanácsolnak az információbiztonsági szakértők? Mindenekelőtt azt, hogy adataik megóvása érdekében rendszeresen készítsenek tartalékmásolatot, a mentést pedig tartsák biztonságos helyen. Ez a lépés ráadásul nemcsak a zsarolóprogramok által végrehajtott titkosítás ellen, hanem egyéb balesetek és katasztrófák - lopás, tűz, árvíz, véletlenszerű törlés stb. - esetén is védelmet nyújt. Ha pedig még titkosítják is a mentést, azért sem kell aggódniuk, hogy esetleg illetéktelen kezekbe kerül.

Ugyancsak fontos, hogy ne engedélyezzék az e-mailben küldött makrók futtatását. A Microsoft már jó ideje kikapcsolta alaphelyzetben a makrók automatikus végrehajtását, ezért a hackerek valamilyen trükkel megpróbálják rávenni a címzettet a makrófuttatás bekapcsolására. Egyébként is érdemes minden kéretlenül küldött levélmellékletet eleve gyanúsként kezelni. A kiberbűnözők a mérhetetlen emberi kíváncsiságra építenek, amely óvatlanná teszi a felhasználókat, ha a nevük alapján érdekesnek ígérkező tartalmú fájlt kapnak e-mailben.

Mindenképpen el kell kerülni, hogy az alkalmazottak olyan szintű kezelői jogokat kapjanak, amelyekre nincs szükségük a munkájukhoz. Ügyelni kell arra is, hogy adminisztrátori jogokkal ne legyenek a szigorúan szükségesnél hosszabb ideig bejelentkezve a felhasználók, továbbá el kell kerülni, hogy adminisztrátorként bejelentkezve szokásos munkatevékenységeket, webböngészést, dokumentumok megnyitását és hasonlókat végezzenek.

Jó ötlet az Office-dokumentumok megtekintéséhez a Microsoft által kiadott néző programot használni (Word Viewer, Excel Viewer stb.), amely nem engedi a makrók használatát, így semmilyen trükkel nem tudják rávenni a felhasználókat a futtatásukra.

Az operációs rendszerek és alkalmazások naprakész állapotban tartásával, vagyis a kiadott frissítések késedelem nélküli telepítésével megakadályozható, hogy a nem makró által telepített, hanem más módszerrel terjesztett rosszindulatú programok - amelyek a széles körben használt szoftverek, például az Office alkalmazások, az Adobe Flash és Acrobat Reader, valamint a webböngészők nem javított sérülékenységeit használják ki - megfertőzzék a számítógépeket.

A JavaScriptben írt programkártevők elleni védelem érdekében érdemes a JS kiterjesztésű fájlokat a Jegyzettömbhöz társítani, így elkerülhetjük a véletlenszerű futtatásukat. Ide tartozik továbbá annak beállítása, hogy a Windows mutassa az állományok kiterjesztését, így a hackerek nem tudják álcázni a végrehajtható fájlokat.

További biztonsági óvintézkedések

Célszerű rendszeres biztonsági tréningeket tartani a felhasználói viselkedésből eredő kockázatok minimalizálására, ezek eredményességét pedig folyamatosan ellenőrizni kell.

Hozzáférés-felügyeleti megoldással elérhető, hogy csak az arra jogosult számítógépekkel lehessen belépni a vállalati hálózatba. Ezen túlmenően minden rendszer csak azokhoz az erőforrásokhoz kaphat hozzáférést, amelyek a használója által végzett feladatok ellátásához szükségesek. A hálózatban tűzfallal kell elválasztani az eltérő funkciójú területeket, például külön kliens- és szerveralhálózatot hozva létre. A hálózat ily módon történő szegmentálása megakadályozza a fertőzés szétterjedését a teljes infrastruktúrában.

A céges dokumentumok titkosítása révén megakadályozható, hogy a programkártevőkkel vagy más módszerekkel az adatokhoz hozzájutó kiberbűnözők hozzáférjenek az ezekben található bizalmas információkhoz. Rendkívül fontos a fenyegetésekre adott gyors válasz is, egy, a rosszindulatú forgalmat észlelő eszközzel azonnal felderíthető a támadók szervere és egy feltört végponti számítógép közötti kommunikáció.

Mindezek az óvintézkedések sem garantálják százszázalékosan, hogy nem történik behatolás vagy vírusfertőzés a vállalati hálózatban. Incidens bekövetkezésekor alapvető fontosságú a fertőzés vagy támadás forrásának és potenciális következményeinek a lehető leggyorsabb azonosítása. Ez nagymértékben lerövidíti az érintett rendszerek helyreállításának idejét, továbbá rávilágít a vállalati infrastruktúrában meglévő sérülékenységekre, amelyek kijavításával javítható a biztonság. A sebezhetőségek felkutatásában ugyancsak segítenek a rendszeres biztonsági átvilágítások.