Valósággal sokkolta az iparágat a Kaspersky Lab bejelentése a rendkívül fejlett eszközöket felvonultató, hosszú évek óta észrevétlenül zajló kiberkémkedési kampányokat folytató Equation csoport felfedezéséről.

A szuperhackerek által használt eszközök, kihasználó kódok és rosszindulatú kódok nagymértékben hasonlítanak a 2013-ban kiszivárogtatott szupertitkos dokumentumokban leírt amerikai titkosszolgálati módszerekre. A Kaspersky Lab kutatói megállapították, hogy az Equation csoport egyik legkorábbi malware-mintáját 2002-ben kompilálták, parancs- és vezérlőkiszolgálójukat pedig 2001 augusztusában jegyezték be.

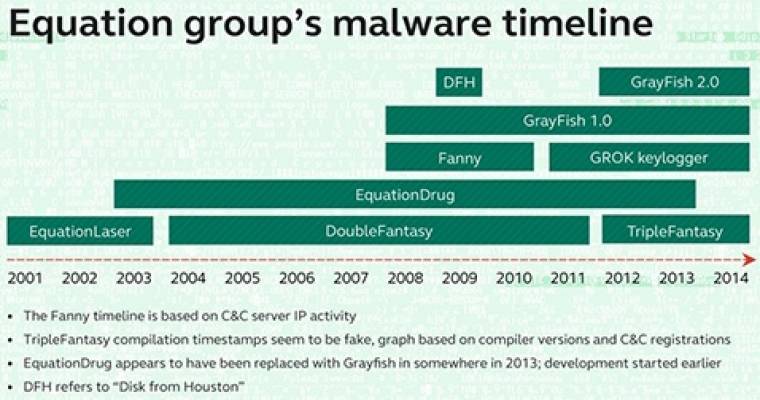

A csoport által használt további szerverek regisztrációja azonban még 1996-ban megtörtént, így nem túlzás azt állítani, hogy közel két évtizede folytatják kártékony tevékenységüket. Több ezer – egyes becslések szerint több tízezer – áldozatot fertőztek meg több mint 30 országban. A támadások fő célpontjai kormányzati és diplomáciai intézmények, telekommunikációs cégek, űr- és nukleáris kutatással, nanotechnológiával foglalkozó szervezetek, katonai létesítmények, olaj- és gázipari cégek, szállítmányozási és médiavállalkozások, pénzintézetek, titkosítási technológiákat fejlesztő cégek, valamint iszlám aktivisták és tudósok voltak. Áldozataik megfertőzésére az Equation csoport az általa implantátumoknak nevezett, rendkívül kifinomult trójai programokat használja, amelyeket a Kaspersky Lab többek között Equationlaser, Doublefantasy, Triplefantasy, Fanny és Grayfish néven azonosított. További implantátumok felfedezése várható a jövőben.

Merevlemezeket fertőz a csúcsvírus

Egyik legerősebb és leghatékonyabb eleme a hackercsoport eszközkészletének a rejtélyes nls_933w.dll modul, amely lehetővé teszi a Seagate, Western Digital, Toshiba, Maxtor és IBM gyártmányú merevlemezek firmware-ének átprogramozását. Ez az első ismert rosszindulatú program, amely merevlemezeket fertőz meg. Elképesztően szívós, túléli még az olyan drasztikus beavatkozásokat is, mint a meghajtó formázása és a számítógép operációs rendszerének újratelepítése.

Nem mindig vezet eredményre a firmware cseréje sem, mivel egyes firmware-ek bizonyos moduljai perzisztensek, így nem formázhatók újra. Miután a malware befészkelte magát a merevlemezek rendszerszoftverének tekinthető firmware-be, újra meg újra képes feléleszteni magát, továbbá megakadályozhatja egy adott lemezszektor törlését, illetve lecserélheti azt egy rosszindulatú kódot tartalmazó szektorra a számítógép újraindítása során. Létrehoz továbbá egy tartósan fennálló rejtett területet a merevlemezen, itt tárolja a számítógépről ellopott adatokat, amelyeket később elküld a parancs- és vezérlőszerverének. Elképzelhető, hogy képes a merevlemez titkosításának feltörésére is, mivel az implantátum a rendszer betöltésének egészen a kezdetétől fut, így megszerezheti a titkosítási jelszót, amelyet ezen a rejtett területen tárol.

A Kaspersky Lab kutatói szerint a merevlemez-meghajtók firmware-ének sajátosságai miatt a fertőzést nem lehet észlelni, mert bár léteznek olyan funkciók, amelyek segítségével írni lehet a firmware memóriaterületére, olyan funkciók már nincsenek, amelyekkel olvasni lehetne a firmware-t. Mivel emiatt nem lehet beazonosítani azokat az tárolóeszközöket, amelyeket a malware megfertőzött, alapos gyanú esetén jószerivel nem marad más megoldás a fertőtlenítésre, mint a meghajtó kidobása.

Szakértők szerint ilyen fejlett, a firmware-ek megfertőzésre képes programkártevő megírásához lényegesen alaposabb ismeretekre van szükség, mint amelyek nyilvánosan elérhetők. Mindez felveti a gyanúját annak, hogy az Equation csoport hozzáférhetett belső gyári dokumentációkhoz. Ezt támasztja alá az is, hogy a firmware átprogramozása is kivételes szakértelmet igényel. Az eddigi kutatási eredmények szerint a firmware-vírust csak korlátozott számban, a legértékesebbnek tartott célszemélyek esetében alkalmazta az Equation csoport.

Nem védettek az izolált hálózatok sem

Számos támadást hajtott végre az elmúlt évek során az Equation, ezekben komoly szerep jutott a Fanny nevű féregnek. Ezt a 2008 júliusában kompilált programkártevőt először 2008 decemberében fedezték fel és blokkolták a Kaspersky Lab rendszerei. A Fanny két olyan, nulladik napi sérülékenységeket kihasználó kódot vetett be, amelyet később a Stuxnet felfedezésekor is megtaláltak a kutatók. Ez és más jelek is arra utalnak, hogy az Equation csoport együttműködött más hackerekkel, többek között a Stuxnet és a Flame üzemeltetőivel, ráadásul azok feletteseként.

Alátámasztja mindezt, hogy az Equation csoport előbb volt képes bizonyos nulladik napi támadásokat végrehajtani, mint a Stuxnet és a Flame.

Voltaképpen a Fanny egy USB féreg, amelynek fejlett backdoor komponense a Stuxnet LNK sérülékenység révén lehetővé teszi az automatikus végrehajtást abban az esetben is, ha az Autorun funkció ki van kapcsolva. Miután megfertőzte a számítógépet, megpróbálja felvenni a kapcsolatot a parancs- és vezérlőszerverével, és ha ez sikerrel járt, további összetevőket telepít.

Ha a kapcsolat nem jön létre, az USB meghajtót közvetítőként használja az üzemeltetőktől érkező vagy irányuló kérések fogadására, illetve küldésére, amihez egy rejtett tárterületet vesz igénybe. A Fanny-t az internetre nem kapcsolódó, izolált hálózatok topológiájának feltérképezésére fejlesztették ki, valamint arra, hogy az elszigetelt számítógépeken parancsokat hajtson végre. Amikor az izolált hálózatokból ellopott adatokat tartalmazó USB memóriát egy, a Fanny-val fertőzött, internetre kapcsolódó gépbe helyezik, az információkat a féreg elküldi az Equation szerverének. Ha az elszigetelt hálózatban akarnak parancsokat végrehajtani, elmentik az utasításokat az USB memória rejtett területére. Amikor az USB csatlakozik a hálózat egyik számítógépéhez, a Fanny végrehajtja a hackercsoport által megadott parancsokat.

EquationDrug: pluginokkal bővíthető malware-keretrendszer

Az EquationDrug a csoport egyik fő kémkedési platformja, amely 2001 óta több hálózatfeltörési kampányban vett részt, és jelenleg is aktív. Kiberkémkedési alapkészlete – amely olyan szokásos funkciókat valósít meg, mint a fájlgyűjtés és a képernyőfotó-készítés – pluginokkal bővíthető. Fejlett szolgáltatásai között megtalálható az ellopott adatok egy titkosított fájlrendszerben való tárolása a parancs- és vezérlőszerverhez történő elküldése előtt.

A keretrendszernek is nevezhető platform több tucatnyi végrehajtható fájlt, konfigurációt és védett tárolóhelyet tartalmaz, architektúrája egy mini operációs rendszerre emlékeztet, amelynek kernel és felhasználói módú összetevői egy egyedi kialakítású csatolófelületen keresztül kommunikálnak üzenetek segítségével. Minden plugin egyedi azonosítóval és verziószámmal rendelkezik, s egyes pluginok egymástól függenek. Az alapmodulok statikusan kapcsolódnak a platform magjához, míg mások igény szerint töltődnek be. A Kaspersky Lab becslései szerint az EquationDrug platform eszköztárában nem kevesebb, mint 116 különféle bővítmény található.

Megerősítette az EquationDrug elemzése a kutatók korábbi sejtését, mely szerint a fejlett állandó fenyegetések (APT-k) mögött álló csoportok azért növelik támadási platformjuk alkotóelemeinek a számát, hogy észrevétlenek maradjanak. A rosszindulatú kódokat olyan keretrendszerben helyezik el, amely testre szabható a megtámadott gépeken, és amely valamennyi összetevőt, illetve adatot tikosított formában tárol, így azok mások számára hozzáférhetetlenek. Lehetőségük nyílik arra, hogy a rendelkezésre álló funkciók közül kiválasszák a megfelelőket a célba vett személytől és a tőle megszerezni kívánt információktól függően.

Costin Raiu, a Kaspersky Lab globális kutató- és elemzőcsapatának vezetője szerint bár szokatlannak tűnhet, hogy egy olyan fejlett kémplatform, mint az EquationDrug, nem tartalmaz alapból minden adatlopási funkciót, a modularitás és az igény szerinti alakíthatóság a platform fő erőssége. Csak a potenciális áldozat alapos megfigyelését és a biztonsági megoldások kiiktatását követően látják el a malware-t azokkal a pluginokkal, amelyek segítségével például lehallgathatnak beszélgetéseket.

Ugyancsak megállapították a Kaspersky Lab szakértői, hogy az Equation csoport olyan kiterjedt erőforrásokkal rendelkezik, hogy bármennyi adatot képes tárolni, így adatlopáskor nem kell előzetes szűrést végeznie, mint az erőforrásokkal kevésbé jól ellátott hackereknek. A közönséges kiberbűnözőktől eltérően elkerüli továbbá az áldozatok véletlenszerű, tömeges megfertőzését, és egy általánosan használt, legális távoli rendszerfelügyeleti eszköz segítségével másoltatja le a megszerezni kívánt információkat.